Linux/BSD Tabanlı NAS Distro Denemeleri

Eski sucularımı NAS cihazı olarak kullanmak istedim. Bu amaçla kısa bir araştırmadan sonra alttaki sürümleri denemeye karar verdim.

Aradığım temel özellikler şunlar:

Kolay kurulum, güvenli altyapı, kolay yönetim, birkaç adımda paylaşım oluşturma, paylaşımlara SMB/NFS/FTP gibi özellikler ekleme, vb.

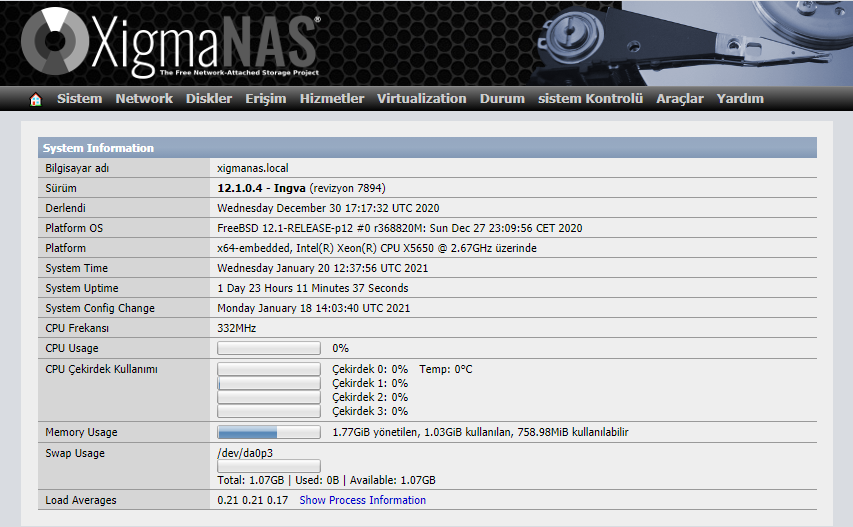

XigmaNAS‘tan başlayalım.

Eski adı FreeNAS. FreeBSD altyapısı üzerine kurulu.

Varsayılan admin ve root parolası xigmanas.

2GB RAM, 2GB OS Alanı istiyor. CPU kullanımı çok düşük.

Arayüzü basit, ancak kullanışlı değil. Paylaşım oluşturmak yerine “Mount Point” oluşturma şeklinde çalışıyor. Bu da, NAS mantığı yerine Webmin kullanıyormuş hissi veriyor. Hatta Webmin yönetmek daha kolay denebilir.

Bu işlerden anlarım diye havalara girmeme rağmen, bu dağıtımı 30dk içinde kullanılabilir bir NAS haline getiremedim.

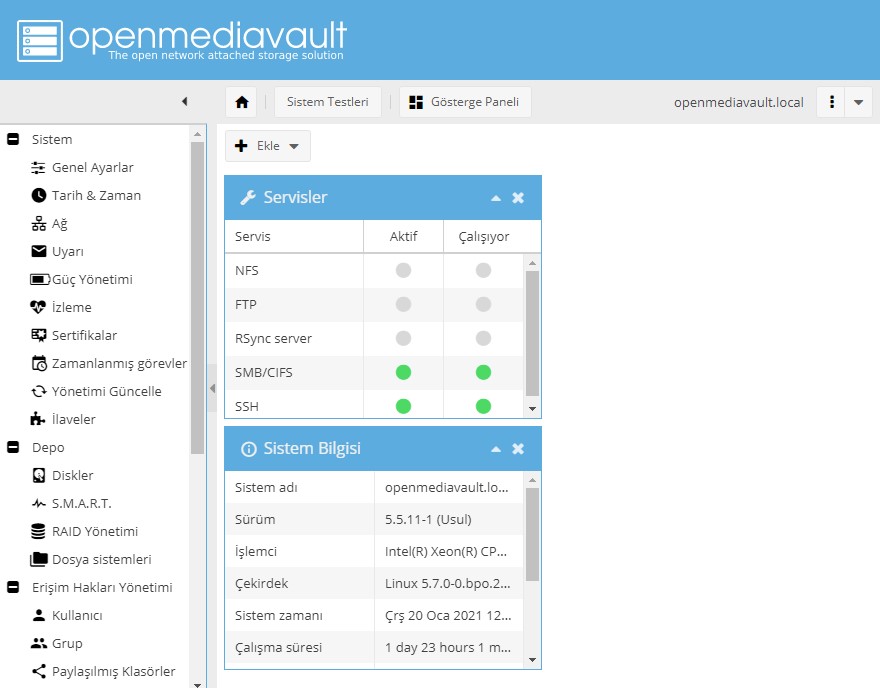

Varsayılan root parolası “kurulum esnasında giriliyor”. Varsayılan admin parolası openmediavault.

Debian altyapısı kullanıyor. Ram ve CPU kullanımı oldukça düşük. XigmaNAS 2GB Ram’den 700MB boş bırakıyor ilk çalışmada. OpenMediaVault 2GB’ın 1.8GB’ını boş bırakıyor.

Derli toplu bir görünümü var. XigmaNAS gibi, az kaynak istiyor.

Dosya Sistemleri menüsünden depolama için kullandığım diski bağlandım.

Kullanıcı oluşturdum.

Bir paylaşım oluşturdum.

son olarak da SMB’yi açıp, ilgili paylaşımı SMB’ye dahil ettim.

Birkaç dakika içinde NAS kullanıma hazır hale geldi.

Sadece ve amaca yönelik gibi duruyor. XigmaNAS’ta diskteki imajlardan sanal makina oluşturma vardı. Bunda öyle bir özellik gözükmüyor.

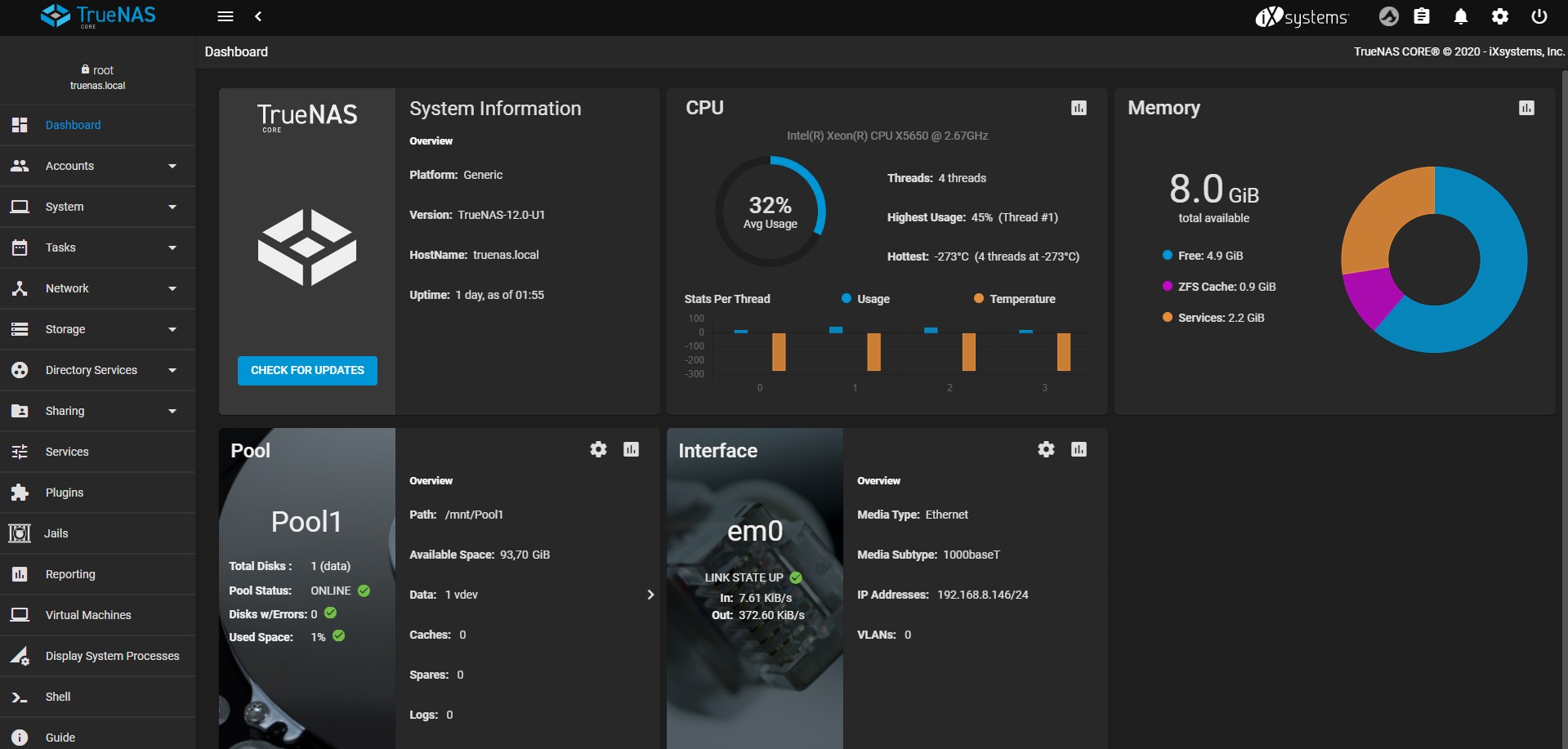

Varsayılan root parolası “kurulum esnasında giriliyor”. Varsayılan admin parolası da “kurulum esnasında root için girdiğiniz parola”.

En az 8GB Ram istiyor. Altyapısı FreeBSD. Varsayılan olarak ZFS kullanıyor.

İlk açıldığında 8GB’tın 3.3GB’ını kullanıyor.

Görünüşü en güzel DashBoard bunda bence.

Diğerlerinde olan “İlk kurulum sihirbazı” eksiği burada da mevcut. Sistem ilk kurulduğunda, sistemi NAS olarak kullanmaya hazır hale getiren bir sihirbaz olsa çok iyi olurdu. Her birinin iç yapısı farklı. Adımları aynı olmuyor.

Pools altından Pool ekleyerek başlanıyor.

Ardından bir DataSet ekleniyor.

Kullanıcı ekleme ekranında oluşturulan DataSet seçilerek kullanıcı oluşturuluyor.

Ardından, Sharing -> Windows Sharing altından SMB paylaşımı oluşturuluyor. Fakat ağda \\NasIp yazıldığında paylaşım adı yerine DataStora\PaylaşımAdı şeklinde gözüküyor. Bu istediğim bir durum değil. Her ne kadar görünümü çok iyi olsa da, OpenMediaVault’ta paylaşım oluşturmak daha kolaydı. Oluşturulan paylaşım da doğrudan share olarak gözüküyordu.

XigmaNAS’ta olduğu gibi, sanal makina desteği var.

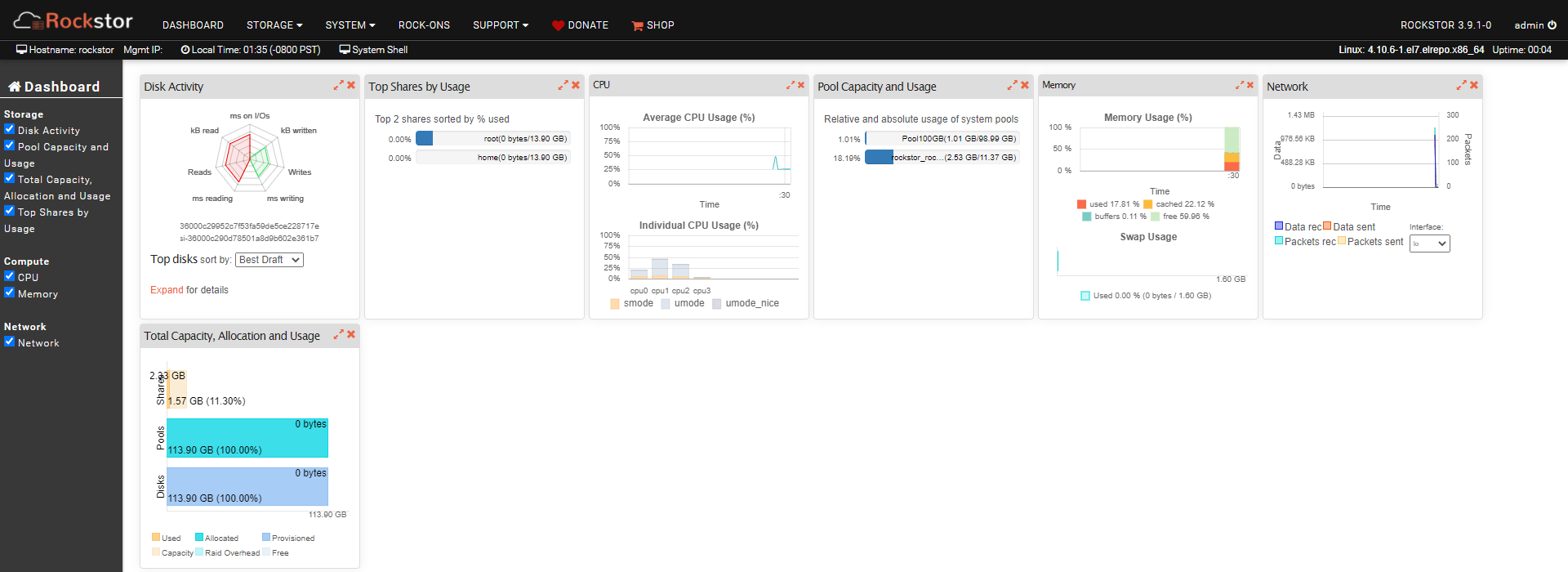

İlk kurulumda bir ip bilgisi vermemesi ilk büyük eksikti.

İkinci eksik, sadece HTTPS bağlantısı kabul etmesi. “Ne var bunda, iyi işte” diyebilirsiniz. HTTPS kullanmasına tabi ki itirazım yok. Fakat HTTP bağlantısı yapıldığında “Connection Refused” yerine HTTPS portuna yönlendirebilirdi.

Neyse, nginx ayarlarından kendimiz yönlendiririz.

VmWare altında kurulduğunda,

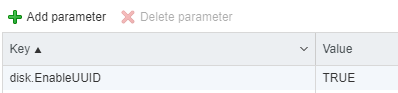

ERROR: not a valid btrfs filesystem: /dev/disk/by-id/hatası veriyor. Bunu, ilgili sanal makinanın VM Options -> Advanced ->Configuration Parameters kısmına disk.EnableUUID=TRUE parametresini ekleyerek çözebilirsiniz.

Her zamanki gibi ilk adımımız ortak isimli bir kullanıcı oluşturmak.

Ardından Pool ve Share ekledik.

Oluşturduğumuz Share’ın yetki kısmında ortak kullanıcımıza bu Share üzerinde yetki de verdikten sonra işlemimiz tamamlanıyor

Daha önce yapmadıysak, File Sharing -> Samba ekranından Samba paylaşımını açalım ve oluşturduğumuz Share’i “Samba Export” lsitesine ekleyelim.

Buraya kadar, diğer NAS dağıtımlarına göre (ilk baştaki VmWare hatasını saymazsak) basit ve hızlı bir kurulum oldu.